La semaine passée, le monde de la technologie a été témoin d'un événement sensationnel : OpenAI et son prodige ChatGPT ont dévoilé leurs dernières innovations à l'occasion du premier anniversaire de ChatGPT ! Cependant, moins de 48 heures après avoir ébloui les spécialistes de l'IA générative avec son DevDay, OpenAI a laissé des milliers d'utilisateurs sur le carreau. Beaucoup ont alors pensé à une simple saturation de la plateforme. Mais contrairement aux incidents précédents où les difficultés d'accès étaient dues à une infrastructure sous-dimensionnée face à l'afflux croissant d'utilisateurs, la réalité était cette fois-ci bien différente. ChatGPT Turbo 4 a été la cible d'une cyberattaque !

OpenAI a confirmé que cette perturbation majeure était le résultat d'une attaque DDoS, revendiquée par un groupe de hackers connus sous le nom d'Anonymous Sudan. Cet événement marque un tournant dans l'histoire de la cybersécurité et rappelle la puissance persistante de telles attaques, malgré leur ancienneté et leur simplicité apparente.

Une cyberattaque revendiquée par Anonymous Sudan

En mai, une première offensive avait secoué OpenAI, suivie de près par la fuite de 100 000 comptes ChatGPT sur le dark web, un coup porté par un infostealer nommé Raccoon. Plus tôt, en mars, OpenAI avait déjà subi une brèche de sécurité, exposant des données critiques. C'est donc le 8 novembre dernier qu'une nouvelle vague de perturbations a frappé, avec des indices suggérant l'implication d'Anonymous Sudan, appuyés par Skynet. Ces cyber-pirates ont déjà laissé leur empreinte sur des géants comme Microsoft, Deezer, et d'autres, utilisant des infrastructures de cloud mutualisé et des proxies ouverts pour masquer leurs traces. Les données de Downdetector révèlent un pic d'activité suspect, témoignant de l'ampleur et de la puissance de ces attaques.

"L’attaque rappelle aux entreprises la nécessité de diversifier leurs fournisseurs de services d’IA, car nul n’est infaillible", nous informe Chatgptfrance.net.

"Une cible de choix à accrocher à son tableau de chasse. Le célèbre robot conversationnel ChatGPT est victime depuis mercredi d’une cyberattaque, revendiquée par un groupe se faisant appeler «Anonymous Sudan». Ces «hackivistes» – un terme qui désigne des pirates informatiques aux motivations plus idéologiques que financières – prorusses, saturent les services et applications d’OpenAI de requêtes, pour faire «tomber» les serveurs, et empêcher les utilisateurs légitimes et les développeurs d’y accéder.

Ce groupe avait aussi attaqué mi-octobre la plateforme de streaming musical française Deezer, ce qui laisse certains experts de cybersécurité penser qu’Anonymous Sudan a jeté son dévolu sur des services technologiques grand public. La société Anthropic, rivale d’OpenAI, a aussi rencontré des difficultés cette semaine".

Des attaques DDoS, une technique redoutable malgré sa simplicité !

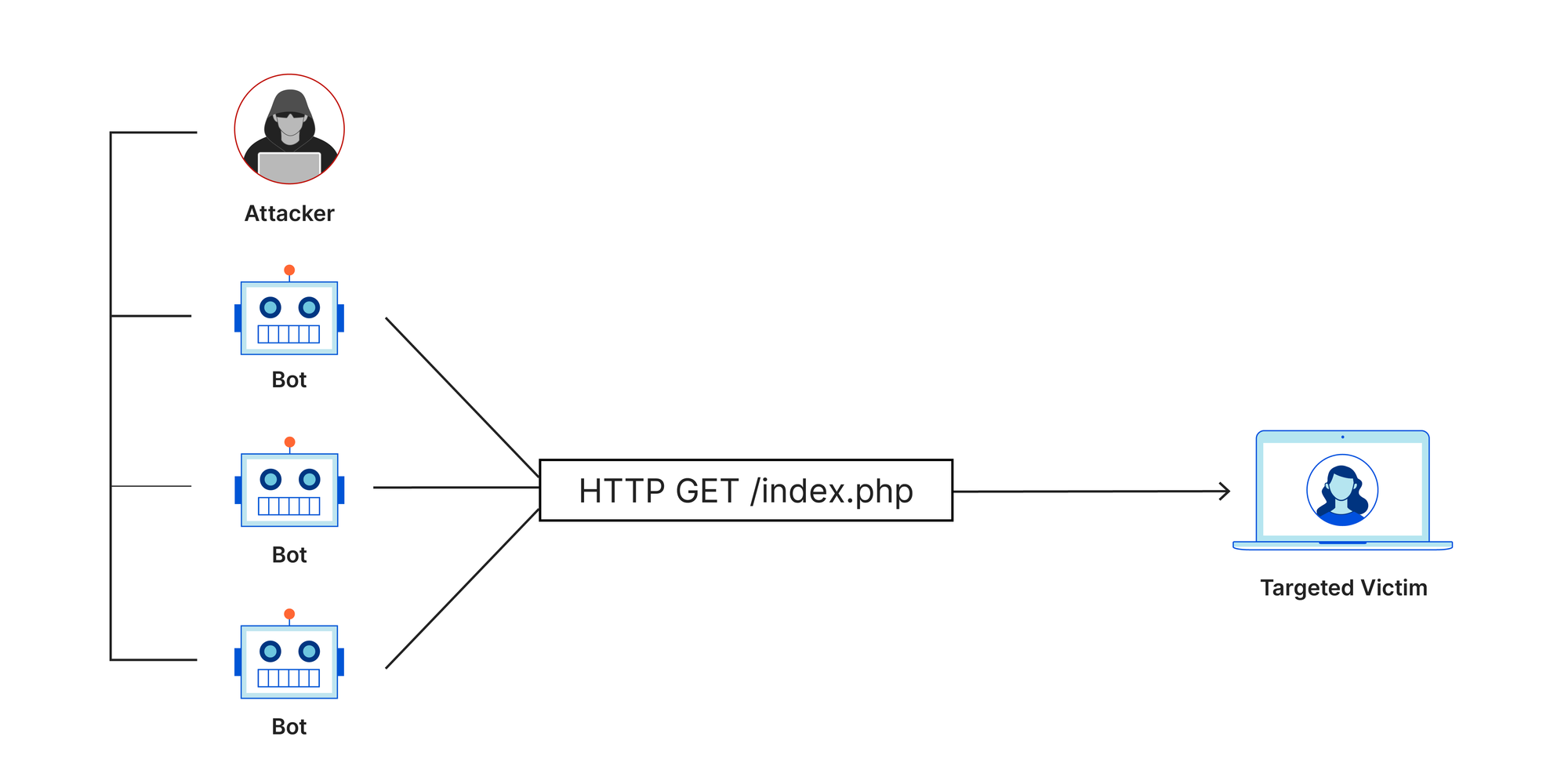

Pour saisir l'essence d'une attaque DDoS (Distributed Denial-of-Service), il est utile de la comparer à une scène dans un restaurant bondé. Imaginez un établissement avec une capacité d'accueil limitée, conçu pour servir un certain nombre de clients. Chaque table est un espace réservé pour un client. Maintenant, envisagez qu'un groupe malintentionné décide d'occuper toutes ces tables avec des mannequins, des sacs, ou même des individus qui ne passent aucune commande. Le but ? Saturer l'espace pour empêcher les vrais clients de s'asseoir et d'être servis.

Dans le cadre d'une attaque DDoS, les "tables" sont analogues aux ressources d'un serveur, comme la bande passante, la mémoire ou le processeur. Les assaillants inondent ces ressources avec un flot massif de requêtes simultanées, émanant de multiples sources, souvent des ordinateurs infectés formant un "botnet". Submergé, le serveur ne peut plus répondre efficacement aux requêtes légitimes.

Dans les deux scénarios, que ce soit dans un restaurant ou sur un serveur, l'objectif est identique : provoquer un engorgement tel que le service normal en devient impossible.

Conséquences des DDoS

Les attaques DDoS peuvent avoir des conséquences graves, perturbant les opérations normales d'un site web, d'une application en ligne ou de tout service dépendant de l'accessibilité du serveur ciblé. Quelques attaques célèbres sont par exemple: celle contre l'Estonie en 2007, celles contre Github en 2015 et 2018 ou encore celle contre Dyn en 2016 Cette attaque s'est révélée dévastatrice et a perturbé le fonctionnement de nombreux sites importants, notamment AirBnB, Netflix, PayPal, Visa, Amazon, The New York Times, Reddit et GitHub. Cette attaque que cela soit via un réseau de machines infectées (les installations IoT, souvent moins bien sécurisées sont d'ailleurs une cible de choix) qui attendent un ordre de connexion et de saturation d'un service ou encore par des utilisateurs consentants qui utilisent parfois sans vraiment les comprendre des services comme le logiciel Mirai.

Types d'attaques DDoS

L'objectif d'une attaque DDoS est toujours d'empêcher l'accès à un service, mais il existe plusieurs méthodes pour y parvenir. Différents composants du réseau peuvent être ciblés en se basant sur les différents protocoles utilisés dans les 7 couches du modèle OSI qui régissent nos réseaux.

COUCHE | DESCRIPTION |

7. APPLICATION | Interface entre l’homme et la machine |

6. PRÉSENTATION | Formattage et chiffrement de la donnée |

5.SESSION | Contrôle du port et des sessions |

4.TRANSPORT | Transmission de la donnée via les protocoles TCP (le plus courant) ou UDP |

3.RÉSEAU | Chemin de transport de la donnée |

2.DATA | Formattage de la donnée sur le réseau |

1.PHYSIQUE | Transport de la donnée via des câbles, fibres optiques, ondes… |

HTTP Flood (Couche 7)

Il s'agit probablement de l'attaque la plus simple, consistant à surcharger le serveur en envoyant un grand nombre de requêtes HTTP depuis de nombreuses machines. Le trafic malicieux peut être indiscernable du trafic légitime, rendant cette attaque difficile à détecter.

Protocol Attack (Couches 3-4)

Aussi nommée state-exhaustion attacks, elle provoque un déni de service par une sur-consommation des ressources du réseau, notamment sur le firewalls ou les load-balancers. Par exemple, le SYN flood exploite le TCP handshake. Le serveur reçoit de nombreuses requêtes 'initial connection request' auxquelles le serveur répond, sans jamais recevoir l'acquitement 'ACK' en retour et mobilise de plus en plus de ressources pour ces utilisateurs potentiels jusqu'à ce qu'il ne puisse plus en donner à de nouveaux utilisateurs.

DNS Amplification

L'attaque par amplification DNS repose sur la création d'une congestion du réseau en monopolisant la bande-passante entre le service visé et le reste de l'Internet. Cette technique implique l'envoi de grandes quantités de données vers le service ciblé pour générer un trafic massif, empêchant ainsi les utilisateurs légitimes de se connecter. Elle se caractérise par l'envoi de requêtes de résolution DNS tout en usurpant (spoofant) l'adresse IP de la cible. Cela entraîne une surcharge de réponses DNS vers la cible, saturant sa connexion et rendant le service inaccessible.

Comment se protéger ?

Pour se protéger d'une attaque DDoS tout en continuant de fournir le service, il est crucial de pouvoir distinguer le trafic légitime du trafic malicieux. Dans des réseaux aussi étendus que les nôtres, les attaques coordonnées peuvent viser plusieurs vecteurs simultanément, augmentant ainsi les dégâts. Une attaque ciblant plusieurs secteurs nécessite une couverture de plusieurs couches du modèle OSI.

L'atténuation de ces attaques, tout en maintenant la qualité de service, devient de plus en plus complexe, surtout avec des réseaux et services constamment sollicités et sous tension. La lutte contre une attaque DDoS (Déni de Service Distribué) implique donc la mise en place de mesures de protection pour atténuer les effets de l'attaque et maintenir la disponibilité des services en ligne.

Voici quelques stratégies et outils couramment utilisés :

Filtrage du trafic :

- Utilisation de pare-feu et de filtres pour bloquer le trafic malveillant, basé sur des critères tels que l'adresse IP source, le type de requête, etc.

- Mise en œuvre de listes blanches et noires pour autoriser ou bloquer spécifiquement certaines adresses IP.

Redirection du trafic :

Utilisation de services de redirection du trafic, tels que les réseaux de distribution de contenu (CDN), pour répartir le trafic sur plusieurs serveurs et atténuer l'impact sur un seul serveur.

Mise à l'échelle des ressources :

Configuration des serveurs pour augmenter rapidement leurs ressources en cas d'attaque, en ajoutant de la bande passante, des capacités de traitement ou des serveurs supplémentaires.

Détection précoce :

Mise en place de systèmes de détection précoce pour identifier les signes avant-coureurs d'une attaque DDoS et déclencher des contre-mesures automatiques.

Services de mitigation DDoS :

Utilisation de services spécialisés de mitigation DDoS fournis par des fournisseurs tiers, capables d'absorber le trafic malveillant avant qu'il n'atteigne le réseau de l'entreprise.

Plan de réponse à l'incident :

Élaboration d'un plan de réponse à l'incident détaillant les étapes à suivre en cas d'attaque DDoS, y compris la communication avec les parties prenantes et la coordination des équipes de sécurité.

Surveillance continue :

Mise en place de solutions de surveillance du réseau pour détecter rapidement tout comportement anormal et réagir en conséquence.

Conclusion

Si dans un monde de cloud, de services distribués, d'élasticité et de passages à l'échelle une attaque par brute force comme le DDoS peut sembler désuète, elles sont au contraire de plus en plus redoutables. Dans un environnement de plus en plus connecté et dans lequel de nombreux services s'appuient les uns sur les autres, ce qui peut aller jusqu'à avoir un impact direct sur nos vies quotidiennes, pour nos paiements, notre nourriture, nos transports... Elles deviennent de plus en plus redoutables et redoutées et nécessitent de s'en protéger activement et pro-activement. Alors que l'on projette de mettre l'Intelligence artificielle au service d'un grand nombre d'utilisateurs grâce à un service web intuitif et facile d'accès, le spam et les coups de marteaux virtuels à répétition restent encore un outil efficace.