Après une édition 2025 encore une fois exceptionnelle, il est temps de faire le bilan de BDX/IO 2025. L'ambiance était magique, propice aux rencontres fortuites qui se transforment souvent en collaborations prometteuses ou aux retrouvailles avec d'anciens collègues entre deux stands... Mais au-delà de l'aspect networking, ce sont les contenus qui ont véritablement captivé notre attention.

Retour sur quelques-uns de nos talks préférés.

Keynote - Prédire l'imprévisible: comment penser le futur à l'ère de l'IA

Ludovic Cinquin (WhereWeGo)

Je ne partais pas conquis d’avance pour cette keynote, tant le sujet a été maintes fois traité, mais dès les premières minutes, Ludovic a dissipé tout doute quant à sa maîtrise du sujet, nous embarquant avec aisance dans sa réflexion sur l'avenir de l'intelligence artificielle. Il a d'abord replacé le débat dans son contexte historique en évoquant la prédiction audacieuse de Ray Kurzweil, qui dès 2005, annonçait dans son ouvrage "The Singularity Is Near" que d'ici 2045, les machines surpasseraient l'intelligence humaine en puissance.

Si cette vision a pu paraître fantaisiste à l'époque, elle résonne aujourd'hui avec une acuité surprenante. Ludovic a souligné que les 1800 chercheurs les plus éminents dans le domaine de l'IA s'accordent sur cette prédiction. Cette perspective soulève une question cruciale : comment pouvons-nous assurer le contrôle de cette technologie ? L'étude AI 2027, qu'il a mentionnée, esquisse un scénario potentiellement alarmiste si des mesures proactives ne sont pas prises dès aujourd'hui.

Cependant, la conférence s'est conclue sur une note d'espoir, rappelant que l'IA n'est pas qu'une source d'inquiétude. Elle est déjà un moteur d'avancées scientifiques majeures, comme en témoigne son rôle dans le développement du vaccin contre la COVID-19. Les décisions et les actions que nous entreprenons dès maintenant sont déterminantes pour façonner l'avenir de l'IA et, par extension, le nôtre.

Pour prolonger votre réflexion, replongez-vous dans cet article.

De développeur à hacker : savoir casser, c'est savoir protéger

Florian Toulemont (Softeam)

Florian Toulemont a rappelé l'importance capitale de la cybersécurité, en insistant sur le fait que les techniques présentées sont réservées aux environnements de test. Il a souligné le coût colossal des cyberattaques, chiffré en millions de sites piratés et en trillions de dollars de pertes mondiales. Trois types de hackers ont été distingués : les criminels ("black hats"), les opportunistes ("grey hats") et les protecteurs éthiques ("white hats").

Pour se défendre, Florian a présenté deux approches : l'analyse statique (SAST), qui inclut le scan des dépendances et la détection de fuites de secrets, et l'analyse dynamique (DAST) pour des tests de sécurité complets. Divers outils comme nmap, sqlmap, John the Ripper ou Hashcat, ainsi que des environnements comme Kali Linux et Exegol, ont été évoqués. La clé pour se prémunir réside dans la connaissance et la curiosité. Enfin, des failles courantes (XSS, IDOR, SSRF, Man in the Middle) et leurs parades ont été abordées.

Et retrouvez tous nos articles sur la cybersécurité !

État des lieux du cloud de confiance

Seifeddin MANSRI (SFEIR)

Honneur à un speaker de SFEIR 😄. Retrouvez son portrait complet dans cet article.

État des lieux du cloud, secure computing et finalement les clouds de confiance et souverains en France et en Europe : conformité SecNumCloud 3.2.

Seifeddin a entamé sa présentation en abordant la question fondamentale de la nécessité d'un cloud souverain, qu'il soit européen ou français. Il a rapidement précisé que la souveraineté n'est pas une notion binaire, mais plutôt un curseur dont l'importance varie selon les contextes et les besoins spécifiques.

La présentation s'est ensuite orientée vers les certifications, notamment la norme SecNumCloud, qui vise à garantir un niveau de confiance élevé pour les services cloud. Seifeddin a présenté un panorama des acteurs engagés dans cette démarche, citant des entreprises comme Outscale, OVH, Bleu et S3NS, chacune à des stades d'avancement différents. Un focus particulier a été porté sur S3NS, en distinguant clairement les offres “contrôles locaux” co-localisées dans les data centers de Google, de celles totalement autonomes, qui visent la certification SecNumCloud (actuellement en cours). Une démonstration a permis d'illustrer concrètement la plateforme.

Ce talk a offert un excellent panorama de l'état actuel des offres de cloud souverain, mettant en lumière les avancées, les défis et les différentes approches adoptées par les acteurs du marché pour répondre aux exigences croissantes en matière de confiance et de contrôle des données.

Remplacer votre IDE par un CDE pour un embarquement immédiat !

Ivan BETHUS & Nicolas GUILHEM (OnePoint)

Les CDE pour Cloud Developpement Environment sont des solutions qui répondent à cette problématique.

Ivan et Nicolas ont débuté leur présentation en clarifiant la distinction entre un IDE (Environnement de Développement Intégré) traditionnel et un CDE (Cloud Development Environment). L'objectif principal était de montrer comment passer à une approche plus moderne et efficace pour l'embarquement des développeurs.

La première étape de cette transition passe par les "dev containers". Ces derniers permettent de créer des environnements de développement reproductibles, standardisés par des configurations JSON, et directement embarqués sur le poste du développeur. Cependant, cette approche centralisée sur la machine locale peut poser des problèmes de performance et de gestion.

Face à ces limitations, l'idée principale est de déplacer ces environnements de développement vers le cloud. Diverses solutions ont été présentées pour y parvenir : des plateformes comme AWS Cloud9 ou Code Anywhere offrent des environnements cloud, tandis que Coder propose une solution auto-hébergée particulièrement intéressante pour ceux qui souhaitent plus de contrôle. Enfin, GitHub Codespaces représente une solution entièrement managée, simplifiant grandement l'accès et l'utilisation d'environnements de développement dans le cloud. L'adoption d'un CDE promet ainsi un embarquement plus rapide et une expérience de développement optimisée.

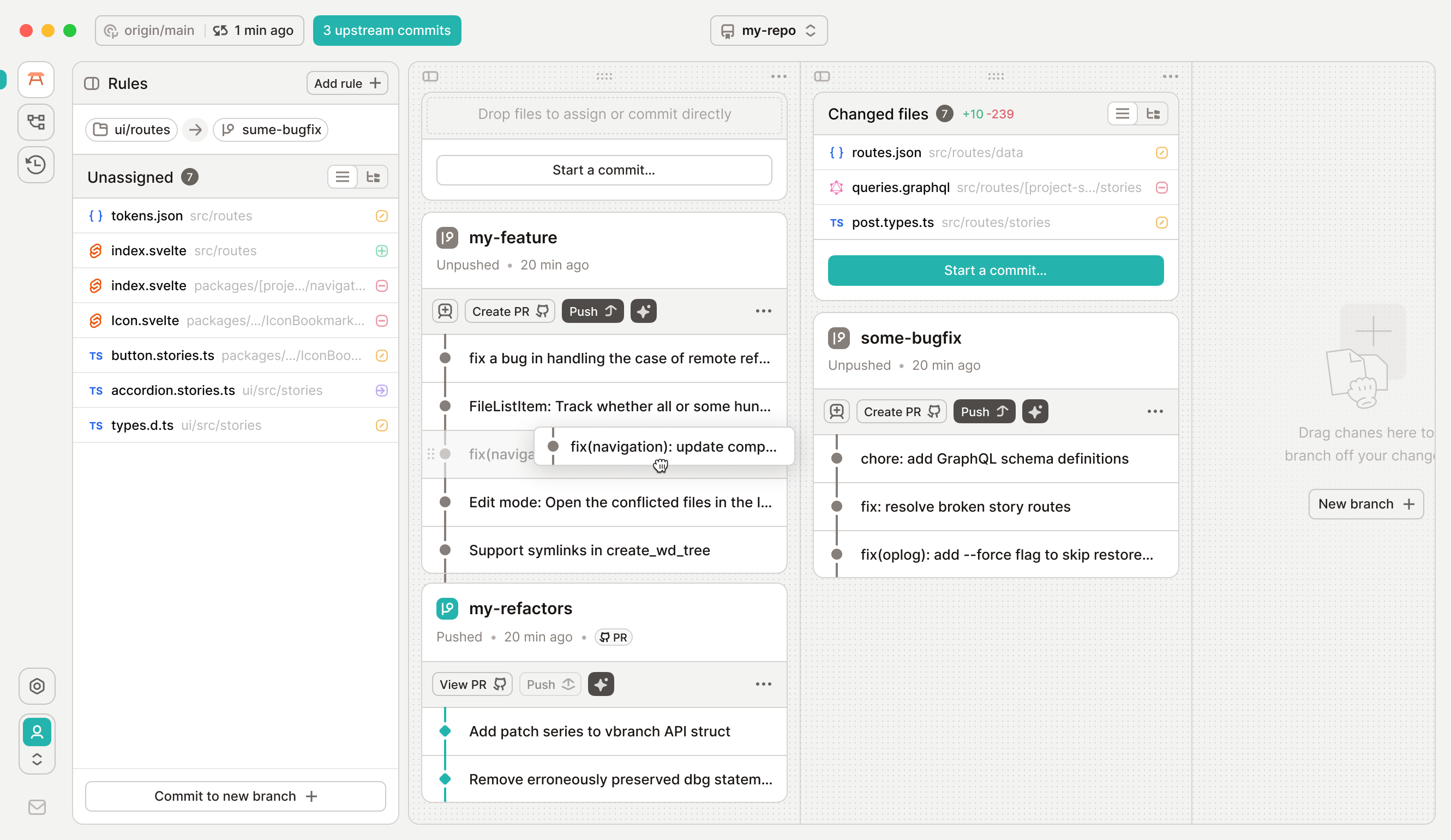

Gitflow, c'est bien, GitButler, c'est mieux !

Yann-Thomas Le Moigne et Lilian Forget (Apside)

Yann-Thomas et Lilian ont débuté leur intervention en soulignant la richesse de la ligne de commande Git, qui compte 82 commandes, tout en constatant que la majorité des développeurs n'en utilise qu'une vingtaine (sondage à main levée à l’appui). Pour assurer la cohérence et l'efficacité au sein des équipes, l'adoption de pratiques standardisées, ou "flows", est essentielle.

Leur présentation a ensuite comparé Gitflow, le modèle le plus connu, à GitButler. Si Gitflow impose certaines contraintes qui ne sont pas toujours adaptées à toutes les tailles d'équipes, GitButler se présente comme une alternative prometteuse. Il s'agit d'une interface utilisateur (UI), ou une ligne de commande (CLI) très évoluée pour Git, conçue pour simplifier son utilisation.

GitButler se distingue par l'apport de nouvelles fonctionnalités significatives, notamment la capacité de travailler simultanément sur plusieurs branches. Il permet une gestion de son propre historique local, distinct de celui de Git, offrant ainsi une flexibilité accrue. Bien que jeune (lancé en 2024), GitButler a été présenté comme un outil très prometteur pour améliorer la gestion des flux de travail avec Git.

IA et désinformation : Affûtez votre bullshit detector

Marie Viley (Zenika)

Marie Viley a mis en lumière le rôle de l'intelligence artificielle comme un accélérateur de la propagation de fausses informations, facilitant la création de contenus réalistes mais trompeurs. Face à ce constat, elle a proposé des stratégies pour aiguiser notre "bullshit detector" et ne pas tomber dans le piège de la désinformation.

Pour le contenu textuel, elle a conseillé d'être attentif au style d'écriture, à la logique du raisonnement et aux conclusions, qui peuvent sembler cohérentes mais s'avérer hasardeuses. Bien que des outils de vérification automatique existent, leur efficacité reste limitée. La méthode la plus fiable demeure le fact-checking manuel, en croisant les informations sur des moteurs de recherche ou des plateformes dédiées comme Hoaxbusters.

Concernant les images, les outils de détection de manipulation fonctionnent mieux. Marie a partagé ses astuces, illustrées par des exemples concrets : des détails incohérents comme des pieds de chaise mal représentés, des mains ou des plantes aux formes étranges, sont autant d'indices révélateurs.

En commentaire, bien que ce talk suggère que tout contenu généré par IA est intrinsèquement faux, il est important de rappeler qu’elle peut également être un allié précieux. Utilisée judicieusement et nourrie par nos propres idées, elle peut considérablement améliorer notre temps de travail et notre précision.

Kyverno : la conformité de votre cluster Kubernetes

Julien Canon (SFEIR)

Julien a débuté sa présentation en soulignant la flexibilité et l'ouverture de Kubernetes, tout en insistant sur la nécessité d'adopter des bonnes pratiques pour garantir la sécurité et la performance à long terme des clusters. La question se pose de vérifier le respect de ces bonnes pratiques : comment s'assurer du bon dimensionnement des ressources (requests, limits), de l'absence d'utilisation d'API obsolètes, de la sécurisation des conteneurs ou encore de l'emploi de registres de confiance ?

La réponse apportée est l'utilisation de Kyverno. Cet outil se positionne comme un véritable "gardien du temple", capable de bloquer les demandes non conformes avant qu'elles n'impactent le cluster. Les politiques de conformité peuvent être définies en YAML ou, pour une performance accrue, en utilisant le langage CEL (Common Expression Language).

Kyverno agit comme un Admission Controller, filtrant et validant toutes les requêtes adressées au cluster. Il offre même la possibilité de modifier les requêtes en cours de traitement pour les rendre conformes aux règles établies. Julien nous a livré une explication très claire, enrichie d'exemples précis, offrant ainsi un excellent aperçu des capacités et de la valeur ajoutée de Kyverno pour la gestion de la conformité dans Kubernetes.

Pour en savoir plus sur Kyverno, lisez cet article de Julien, ou encore celui-ci, plus inattendu.

Réécrire le rôle : développeur à l’ère des LLM

Horacio Gonzalez (ClerverCloud)

Horacio nous présente une vision personnelle du présent et de l’avenir d’un développeur dans l’ère du LLM. Pour lui, rien ne change. Une évolution du métier est nécessaire, comme cela est le cas depuis plus de 70 ans. De la carte perforée, au Fortran, en passant par Java et maintenant les LLM, le développeur a toujours eu un travail. Celui-ci n’est plus de connaître par cœur ses API, ses codes d’erreurs et les interactions exactes des données entre elles, mais bien de pouvoir architecturer, orchestrer, valider et juger quand il est nécessaire d’utiliser l’IA ou non.

“Coder avec un LLM, c’est travailler avec un collègue brillant, rapide, mais il est toujours nécessaire de coder”.

Mais comment intégrer des Juniors dans le processus ? Le mentor n’est plus un Gourou du code, devant lequel il faut avoir peur de présenter son travail, mais une personne supplémentaire d’un projet, capable de cadrer deux juniors (le LLM et le développeur). Pour cela, il est nécessaire que l’IA soit au centre des formations. On écrira toujours aux machines, mais plus au travers d’un langage de programmation mais via un langage naturel.

Pour aller plus loin, vois trouverez plusieurs articles tous plus passionnants les uns que les autres sur le hashtag sfeir.dev #ia. Bonne lecture !